: "I rischi del lock-in" La sovranità secondo Aruba.it

: "I rischi del lock-in" La sovranità secondo Aruba.it

GDPR: gli strumenti tecnici per allinearsi

Il GDPR in buona sostanza si articola in due grossi blocchi: quello documentale e procedurale e quello tecnico-pratico. In questo articolo faremo proprio riferimento a quest'ultimo, un percorso che include gli strumenti tecnici necessari a soddisfare le esigenze del GDPR, con particolare enfasi sui prodotti proposti da CoreTech.

In questi mesi abbiamo lavorato molto allo studio del tema GDPR. Abbiamo girato da cima a fondo tutte le informazioni pubblicare in rete, quelle a pagamento…manuali, white paper, corsi, eventi e libri.

Il tema è complesso perché il regolamento lascia adito ad una certa interpretazione su alcuni punti e questo apre a scenari ancora da definire.

Ci siamo rifatti ai requirement dello standard ISO 27001 che è la norma che definisce i requisiti per impostare e gestire un sistema di gestione e sicurezza delle informazioni ed include aspetti relativi alla sicurezza logica, fisica ed organizzativa.

Il GDPR non impone di certificare la propria azienda con lo standard ISO 27001 ma di fatto questo è il sistema più vicino e rispondente alla direttiva che entrerà in vigore dal 25 Maggio.

Ad ogni modo il nostro obiettivo era di riuscire a realizzare un documento Pratico e applicabile. Il GDPR in buona sostanza si articola in due grossi blocchi: quello documentale e procedurale e quello tecnico-pratico, qui descritto. L’articolo relativo alla parte documentale e procedurale ancora non lo abbiamo terminato!

Cosa dice il GDPR (sintesi)

Il GDPR dedica un solo articolo, l’Articolo 32 (il cui primo comma, quello rilevante, viene in seguito riportato) e un “considerando” (note esplicative poste a inizio documento) al tema della protezione dei sistemi; il principio di accountability, o di responsabilità, governa la scelta delle misure tecniche da intraprendere che sarà fatta dal titolare del trattamento dati e dal responsabile del trattamento dati, eventualmente coadiuvati dal Responsabile Protezione Dati (RPD) se presente.

Misure aggiuntive possono essere trovate nell’Allegato B del d.lgs.196/2003, il “Codice della Privacy”, ma che non differiscono nella sostanza da quanto qui riportato. Il documento è consultabile a questo indirizzo.

Articolo 32 Sicurezza del trattamento

Il “considerando” 83 espone uno spirito proattivo in linea con il principio di responsabilità (accountability) di cui il GDPR è impregnato.

Per mantenere la sicurezza e prevenire trattamenti in violazione al presente regolamento, il titolare del trattamento o il responsabile del trattamento dovrebbe valutare i rischi inerenti al trattamento e attuare misure per limitare tali rischi, quali la cifratura.

Tali misure dovrebbero assicurare un adeguato livello di sicurezza, inclusa la riservatezza, tenuto conto dello stato dell'arte e dei costi di attuazione rispetto ai rischi che presentano i trattamenti e alla natura dei dati personali da proteggere.

Nella valutazione del rischio per la sicurezza dei dati è opportuno tenere in considerazione i rischi presentati dal trattamento dei dati personali, come la distruzione accidentale o illegale, la perdita, la modifica, la rivelazione o l'accesso non autorizzati a dati personali trasmessi, conservati o comunque elaborati, che potrebbero cagionare in particolare un danno fisico, materiale o immateriale.

Cerchiamo di sviluppare, partendo da queste linee guida, un percorso che includa gli strumenti tecnici necessari a soddisfare le esigenze del GDPR in quanto a protezione dei dati, con particolare enfasi sui prodotti proposti da CoreTech.

Gli strumenti tecnici

Il GDPR come visto non fornisce degli strumenti specifici per proteggere i dati, si limita a suggerire delle pratiche da seguire al fine di “garantire un'adeguata sicurezza dei dati personali, compresa la protezione, mediante misure tecniche e organizzative adeguate, da trattamenti non autorizzati o illeciti e dalla perdita, dalla distruzione o dal danno accidentali («integrità e riservatezza»).” (Articolo 5).

Il principio di responsabilità sottinteso all’Articolo 24 parla dell’adozione di “misure tecniche e organizzative adeguate per garantire che il trattamento è effettuato conformemente al regolamento” da parte del titolare del trattamento dei dati, che deve anche dimostrare l’adozione delle suddette e riesaminarle ed aggiornarle quando lo si ritiene necessario. Il tutto tenendo “conto della natura, dell'ambito di applicazione, del contesto e delle finalità del trattamento, nonché dei rischi aventi probabilità e gravità diverse per i diritti e le libertà delle persone fisiche”.

È quindi il titolare del trattamento che decide quali misure dispiegare, e sempre lui sceglie gli strumenti tecnici più adeguati per raggiungere lo scopo. Vediamo quali sono le aree da considerare nella protezione dei dati proponendo anche dei prodotti CoreTech che possono aiutare a soddisfare i requisiti.

Cifratura dati e credenziali

Il regolamento parla esplicitamente di cifratura dei dati; questa può essere applicata sia ai dati a riposo, cioè conservati su sistema storage, che ai dati in transito, cioè ai dati che si muovono su reti pubbliche e private. La cifratura protegge i dati da accessi non autorizzati, che non sono più leggibili senza decifrazione; gli strumenti che consentono la decifrazione (le chiavi) devono essere conservati in luogo sicuro e utilizzando un sistema di gestione chiavi affidabile: un sistema basato di cifratura a chiavi è tanto sicuro quanto lo sono le chiavi.

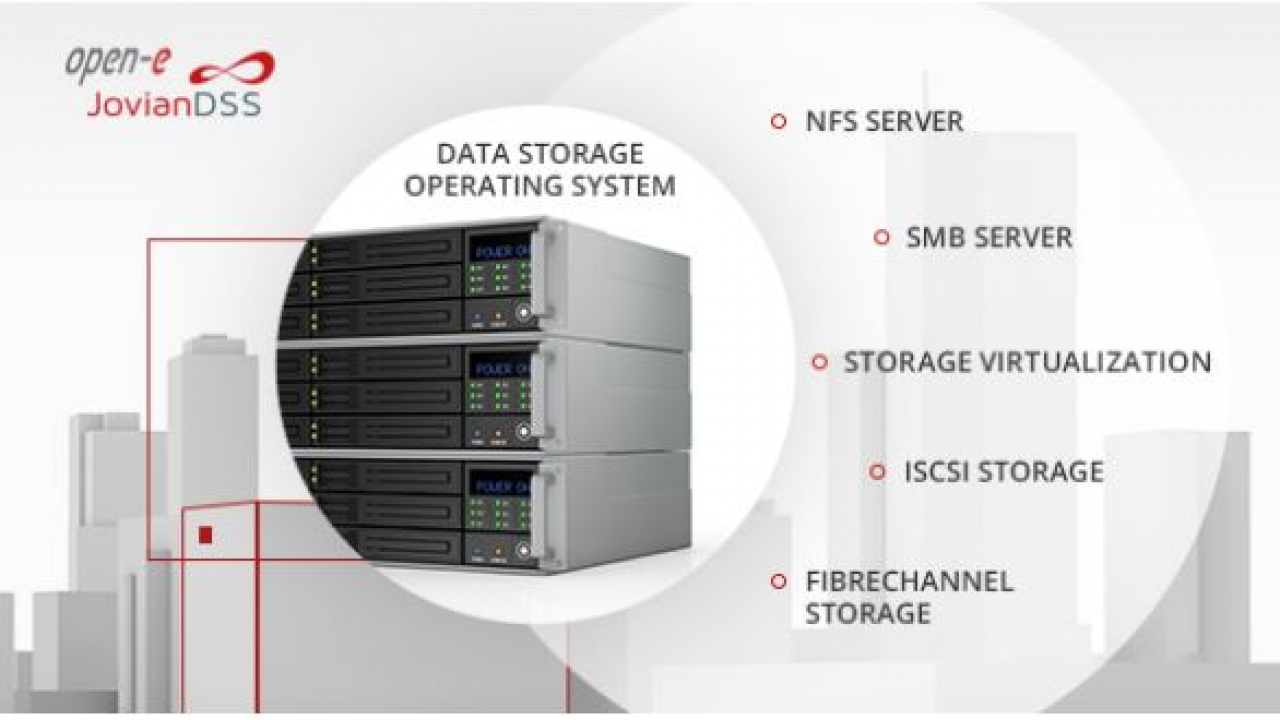

Dati a Riposo

La cifratura dei dati a riposo include la cifratura a livello disco o volume e la cifratura ad un livello superiore, cioè a livello file.

Microsoft propone due tecnologie dedicate: BitLocker (livello file) e il file system Encryption File System (EFS), a livello di volume; anche il file system ZFS (originario di Solaris, ma disponibile anche per Linux) ha una funzione di cifratura a livello di volume, così come APFS (macOS) cifra i singoli file o l’intero volume. La gestione della cifratura dei dispositivi portatili invece può essere più complessa, ma GFI EndPointSecurity ha una funzione integrata che identifica i dispositivi cifrati con BitLocker To Go, configura correttamente i permessi e cifra i dispositivi che non lo sono già.

EgoSecure è una soluzione di sicurezza e gestione IT modulare che fornisce un’ampia gamma di soluzioni di cifratura su più livelli: cifratura dei dispositivi rimovibili (come chiavette e dischi USB, che diventano illeggibili in caso di furto), cifratura full-disk con autenticazione a 2 fattori (con eToken o smart card), cifratura di cartelle, cifratura di rete/Cloud (vengono cifrate le risorse presenti in rete o accessibili su un Cloud), cifratura permanente di pacchetti di dati durante i trasferimenti,cifratura email e cifratura dispositivi mobile iOS e Android tramite app.

Molto interessante è l’opzione di autenticazione pre-boot, che, richiedendo una password dopo il caricamento del BIOS, non consente all’intruso di aggirare la cifratura del disco tramite conversione del disco stesso, modifica al sistema operativo o avvio di un sistema operativo ad-hoc (come una distro Linux su chiavetta con la quale accedere al disco e copiare dei dati).

Database

Relativamente ai database lo scenario delle soluzioni deve ancora trovare la giusta luce attraverso best practices consolidate.

A tal proposito Microsoft scrive: Sebbene la crittografia sia un strumento prezioso per garantire la sicurezza, se ne sconsiglia l'utilizzo per tutti i dati o le connessioni. Per decidere se implementare la crittografia oppure no, considerare le modalità di accesso ai dati utilizzate dagli utenti….

Macchine Virtuali VMware mette a disposizione la Virtual Machine Ecryption a livello di Hypervisor nella versione 6.5.

Allo stesso tempo sono disponibili nella versione 6.5 anche il vMotion Encrypted, il supporto al Secure boot per ESXi e VM con UEFI BIOS.

Dati in Transito

Per quanto riguarda la cifratura dei dati in transito, il protocollo a cui affidarsi è il Transport Layer Security (TLS) che, lavorando su reti TCP/IP, consente di utilizzare protocolli sicuri nelle comunicazioni web (HTTPS), email (SMTPS), VoIP, file server (SMB 3.0: la versione 1.0 è obsoleta e vulnerabile ad attacchi, tra i quali WannaCry), etc..

Anche i tunnel VPN (che possono essere gestiti tramite Kerio Control) tra reti diverse devono instradare il traffico tramite connessione protetta. In genere i prodotti che richiedono una comunicazione via rete offrono la possibilità di utilizzare certificati SSL commerciali come quelli di SpaceSSL (tecnicamente, certificati TLS visto il protocollo SSL è ritenuto obsoleto e non più utilizzato), che garantiscono la cifratura della rete; un prodotto che non sfrutta il protocollo TLS per la comunicazione è da considerarsi non a norma rispetto al GDPR.

Mettere in sicurezza una comunicazione con un certificato dedicato ha un costo e una difficoltà di realizzazione bassa; in alcune situazioni temporanee ed interne alla rete è possibile ricorrere a certificati “self-signed”. I prodotti Kerio, la suite GFI, le soluzioni di backup 1Backup e Acronis e in genere tutti i prodotti offerti da CoreTech supportano HTTPS.

Credenziali

Connesso al tema della cifratura è quello della gestione delle credenziali.

Esse devono rispondere a politiche ben precise e definite a priori e a criteri che definiscono una complessità minima e una durata temporale.

Sygma, la piattaforma concepita per professionisti IT che consente di organizzare il proprio lavoro e il proprio Cloud, ha una funzione di gestione password: le credenziali vengono cifrate con una password impostabile dall’utente e quindi risultano protette.

Cancellazione permanente dei dati Un diritto degli interessati (cioè di coloro a cui i dati personali si riferiscono) è quello alla cancellazione dei propri dati, il famoso “diritto all’oblio”.

In genere ogni trattamento di dati ha una funzione di cancellazione specifica che permette di assolvere alla richiesta in caso di esercizio del diritto, ma come ulteriore garanzia si può utilizzare un prodotto che garantisca una cancellazione certa e irreversibile del dato. EgoSecure ha un modulo dedicato allo scopo che consente di scegliere diverse modalità di eliminazione di file e di cartelle, anche con una funzione di programmazione temporale.

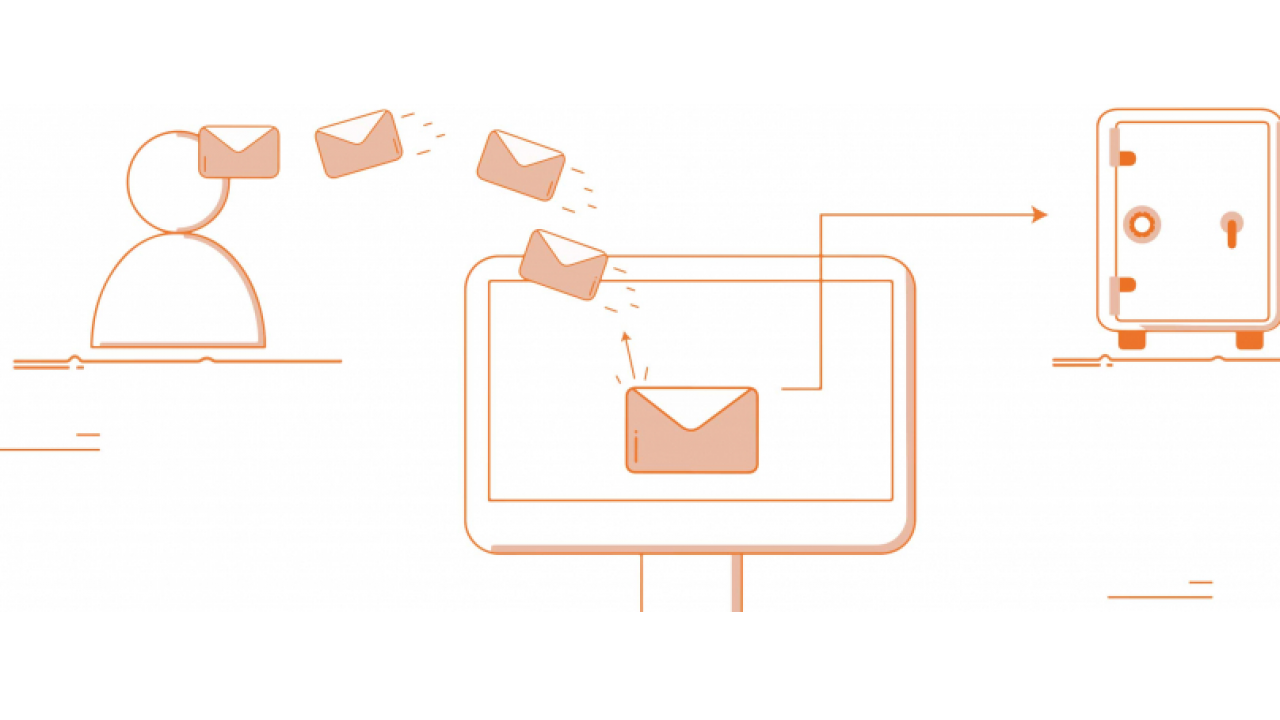

Backup e archiviazione email

Un punto fondamentale del GDPR riguarda la disponibilità dei dati: essi devono essere disponibili anche a seguito di eventi imprevisti come furto, manomissione, errore tecnico e cancellazione, e il backup è uno dei primi strumenti di difesa e protezione in quanto consente di conservare in sicurezza dei dati che possono essere ripristinati e messi a disposizione in caso di necessità. Anche le attività sui backup, come l'esecuzione o il ripristino, vanno documentate, in accordo con le disposizioni in merito alle violazioni (data breach) che comprendono anche l'accesso non autorizzato ai dati, anche dall'interno.

1Backup mette a disposizione un sistema di backup in Cloud con agent da installare sulle macchine da proteggere; sono disponibili agent e moduli specifici per piattaforme Linux, Microsoft ed Apple, hypervisor VMware ed Hyper-v, Office 365 e database MySQL e MS SQL. I dati possono essere cifrati mediante password impostata dal cliente (che solo lui conosce) e viaggiano tramite connessione cifrata per impostazione predefinita; l’infrastruttura di 1Backup è basata su cluster replicati al fine di garantire l’alta disponibilità dei sistemi e dei dati. Inoltre ogni attività di backup, ripristino o cancellazione viene registrata su log presenti su piattaforma Sygma e sono sempre disponibili; in questo modo si previene quella situazione, sofferta dai sistemi di backup installati in locale, in cui un malintenzionato esegue un’attività non autorizzata sul backup e cancella i log relativi, lasciando poche tracce. Anche gli accessi dall’interno di dipendenti e le attività non autorizzate, che configurano una violazione ai dati, trovano un riscontro su log conservati in maniera sicura.

Anche Acronis offre una soluzione simile di backup con moduli specifici, comunicazione sicura e sistema di cifratura; la destinazione del salvataggio può essere locale su infrastruttura propria entro le mura o su Cloud.

Anche Acronis offre una soluzione simile di backup con moduli specifici, comunicazione sicura e sistema di cifratura; la destinazione del salvataggio può essere locale su infrastruttura propria entro le mura o su Cloud.

L’archiviazione email consiste nel salvataggio di una copia di ciascuna email in entrata ed in uscita in un archivio centralizzato; è una misura di sicurezza e cautelativa in caso di perdita accidentale o dolosa di messaggi e che conferisce valore legale alla corrispondenza. Concettualmente si può pensare in prima istanza che l’archiviazione è un backup specifico per email, ma poi occorre capire la differenza tra le due tecniche di conservazione di dati: in questo articolo viene spiegata la sottile differenza.

MailStore consente di archiviare su server tutte le email intercettandole prima che lascino (o appena entrate) la rete interfacciandosi in maniera flessibile con server POP3 e IMAP, file PST, Office 365, Exchange, Outlook, SmarterMail e Kerio Connect; MailArchive è la versione di MailStore disponibile via Cloud tramite servizio 1Backup. Anche GFI Archiver ha una funzione di archiviazione email, oltre a quella di archiviazione generica per file e documenti. (1Backup, Acronis e MailArchive sono gestiti tramite Sygma).

Disaster Recovery e Business Continuity

Acronis Backup rende possibile una soluzione di disaster recovery grazie al ripristino in locale di server sotto forma di macchine virtuali. Sempre a proposito di macchine virtuali ed hypervisor, ci sono diverse soluzioni che consentono di proteggere le singole VM scegliendo tra backup completi o incrementali. VMExplorer è una di queste, e consente anche un ripristino granulare degli elementi senza dover ripristinare tutta la VM.

Il Disaster Recovery, cioè quell’insieme di pratiche che permette ad un sistema di essere nuovamente disponibile a seguito di un problema (e garantire un certo livello di Business Continuity), si rende necessario quando l’indisponibilità non è limitata ad un insieme ristretto di dati per i quali basta ripristinare un backup e occorre ripristinare intere macchine virtuali.

Prodotti come 1Backup, Acronis Backup e VMExplorer abilitano sistemi di DR completi. 1Backup ha moduli di backup specifici per hypervisor che consentono di salvaguardare le macchine virtuali su Cloud, oltre ad agent che permettono di gestire i backup all’interno della macchina virtuale, mentre Acronis Backup estende il backup ad un livello superiore, dunque includendo i file che costituiscono la VM, e consentendo una replica della VM in Cloud.

Il backup avviene sia tramite agent installati direttamente all’interno della VM da proteggere che a livello hypervisor.

VMExplorer consente di agganciarsi ad un vCenter VMWare o Hyper-V (Microsoft) e, tramite questo, eseguire il backup delle VM associate.

Sia VMExplorer che Acronis Backup consentono di cifrare i backup, eseguire delle repliche in Cloud (da cui eventualmente eseguire direttamente il ripristino), testare la consistenza dei backup ed eseguire un ripristino granulare di singoli file o cartelle.

Controllo accessi e identità

La gestione delle identità è alla base della sicurezza dei dati: e controllare chi ha accesso a quelli personali è un requisito del GDPR. Una soluzione di IAM (Identity and Access Management) è dunque imprescindibile per poter conoscere l’identità di chi i suoi dati sono conservati o processati (e dove sono situati), e consente di replicare positivamente alle richieste di rettifica e cancellazione dei dati (diritti sanciti dal regolamento); inoltre permette di imporre delle limitazioni sull’accesso ai dati. Ai fini del GDPR, una soluzione di questo tipo consente di limitare l’accesso ai dati aderendo al principio dei minimi permessi, ossia assegnare ai dipendenti solo i permessi strettamente necessari alle loro operazioni.

Microsoft propone Windows Server Active Directory e Microsoft Identity Manager, mentre i player Cloud offrono servizi dedicati di Identity-as-a-Service (IDaaS): Azure Active Directory (AAD), AWS IAM and Google Cloud IAM sono i servizi del Cloud di Azure, AWS e Google rispettivamente.

Anche gli accessi vanno monitorati e controllati per identificare quelli non autorizzati e i tentativi falliti, che costituiscono spesso il primo segnale di una violazione di dati. Sygma (tramite agente SEM) e GFI EventsManager possono monitorare gli accessi ed inviare degli alert in caso di logon falliti o non autorizzati.

Password e Policy account

Relativamente alla gestione delle credenziali e delle password, va fatto notare che è necessario implementare delle policy idonee a garantire maggior sicurezza ai sistemi, come ad esempio: Account univoci per ogni utente Policy di Lunghezza e complessità minima della password Definizione periodo di Scadenza della Password Policy di lock out dopo N tentativi errati.

Inoltre un computer incustodito dovrebbe essere configurato in modo tale da andare in lock dopo un predeterminato tempo di inattività.

Monitoring sicurezza e report incidenti

Il GDPR specifica che le violazioni di dati (data breach) devono essere riportate all’Autorità di Controllo e agli interessati se il titolare del trattamento ritiene che sia il caso. È quindi necessario un sistema di monitoring della sicurezza.

Windows Server, e in genere i sistemi operativi, scrivono costantemente dei log che tengono traccia degli eventi, e la cui analisi è una componente essenziale nell’analisi post-evento che segue una violazione e nelle normali attività di gestione dei sistemi.

Con Sygma è possibile tener traccia dei log dei sistemi attraverso una procedura di archiviazione locale automatica a cui si può far seguire l’inserimento della cartella di archiviazione ad un job 1Backup; l’agent SEM (Sygma Endpoint Management) può essere installato sui sistemi Windows e Linux e controllare gli eventi; trigger specifici che fanno scattare l’invio di alert possono essere impostati per reagire in tempo reale ad attività sospette, come ad esempio logon errati.

Anche GFI EventsManager consente di avere una visibilità completa delle policy di sistema, attività, eventi ed applicazioni per una risposta sugli incidenti rapida. Entrambe le soluzioni consentono di esportare dei report testuali da utilizzare in fase di documentazione (DPIA, o valutazione d’impatto, e registro dei trattamenti) o in caso di data breach per identificare e quantificare la violazione subita.

Anche GFI EventsManager consente di avere una visibilità completa delle policy di sistema, attività, eventi ed applicazioni per una risposta sugli incidenti rapida. Entrambe le soluzioni consentono di esportare dei report testuali da utilizzare in fase di documentazione (DPIA, o valutazione d’impatto, e registro dei trattamenti) o in caso di data breach per identificare e quantificare la violazione subita.

Kerio Control è la soluzione UTM per la sicurezza della rete; ha una funzione di alert via email che sfrutta il parsing dei log; questi vengono analizzati cercando eventi e stringhe specifiche (ad esempio “Authentication Failed”), e quando viene trovato un elemento del genere nei log, Kerio Control invia un alert via email.

Audit e report

Le ispezioni (audit) della rete fanno parte del processo di test e valutazione dell’efficacia della rete che è richiesto dal GDPR. Strumenti specifici per l’audit sono disponibili nei sistemi operativi e nei servizi Cloud, ma può essere necessario ricorrere ad uno strumento terzo.

GFI LanGuard fornisce una funzione di analisi ed ispezione centralizzata della rete che fornisce dati su applicazioni e configurazioni che possono costituire un fattore di rischio come, ad esempio, lo stato di applicazioni di sicurezza, porte aperte, share di rete, servizi non necessari in funzione sulle macchine e una panoramica sui dispositivi e sulle applicazioni trovati in rete.

Inoltre in caso di perdita di dati (data breach), uno strumento del genere diventa essenziale per capire da dove e come è partito l’attacco, oltre ad individuare degli eventi conseguenti.

Sicurezza dei computer

Come facilmente intuibile, l’allineamento al GDPR passa necessariamente per un sistema di sicurezza dei computer e dei dispositivi utilizzati dagli utenti all’interno della rete aziendale. Verosimilmente ciascuna azienda adotta già delle soluzione antivirus e di protezione.

Dr.Web offre una soluzione antivirus con funzione di antivirus e anti-malware, firewall, anti-spam, monitor HTTP, funzione anti-furto (rimozione informazioni in caso di furto fisico).

La sicurezza dei dispositivi rimovibili, come le chiavette e i dischi USB, merita delle considerazioni a parte: le minacce possono propagarsi anche attraversi gesti apparentemente innocui come l’inserimento di una periferica di questo tipo nel proprio PC, così come la copiatura di dati personali può essere eseguita in modo discreto con questi dispositivi; Dr.Web ha una funzione di controllo di accesso per dispositivi rimovibili.

Anche la gestione delle patch deve essere contemplata nel piano d’azione. Puntualmente vengono scoperti bug nei sistemi operativi (e nei software) che possono essere sfruttati in modo fraudolento da hacker e malintenzionati, ma fortunatamente vengono rilasciate delle patch correttive in tempi più o meno ragionevoli dai produttori. GFI LanGuard consente di analizzare i sistemi operativi presenti in rete e raccogliere informazioni sullo stato di sicurezza e aggiornamento del sistema stesso e dei programmi installati, e di poter installare da remoto (tramite un’interfaccia di gestione centralizzata) le patch sui sistemi, tenendoli sempre aggiornati.

Le soluzioni di sicurezza devono essere installate su tutti i dispositivi connessi in rete, anche se non trattano direttamente i dati: le infezioni possono propagarsi in rete, e un hacker può spostarsi da un sistema che non tratta dati a uno che li tratta.

È possibile, in determinate circostanze, adottare una soluzione di desktop remoto come TSplus che consente agli utenti di accedere ad un singolo server contemporaneamente e con determinati permessi e accessi ai programmi; in questo modo si può controllare facilmente e in modo granulare la sicurezza dovendo gestire un singolo server anziché le macchine di ogni utente.

Sicurezza della rete

Similmente a server, laptop, endpoint e device mobile connessi, anche la rete interna deve essere protetta sia da attacchi provenienti dall’esterno, sia da attacchi provenienti dall’interno. Un semplice sistema di firewall non è sufficiente, serve una soluzione di gestione delle minacce unificata (UTM, Unified Threat Management).

Kerio Control è un UTM che funziona da firewall, router, IPS (Intrusion Prevention System), antivirus di rete, anti-malware, gateway per VPN e filtro applicazioni e Web. La gestione è basata su interfaccia web centralizzata con amministrazione remota che rende possibile il monitoring e la gestione sia di istanze Kerio Control distinte che dei servizi che operano tra loro nella rete, con supporto ad autenticazione da database utenti locale o Active Directory (e Open Directory di Apple) e all’autenticazione a 2 fattori (2FA).

I browser e il traffico Internet in genere (ed email) in particolare sono i vettori più usati dai malware per diffondersi e per violare i sistemi, dunque è importante assicurare una certa sicurezza Web.

I browser e il traffico Internet in genere (ed email) in particolare sono i vettori più usati dai malware per diffondersi e per violare i sistemi, dunque è importante assicurare una certa sicurezza Web.

GFI WebMonitor aiuta a prevenire l’esposizione ed il furto di dati personali grazie al controllo e all’analisi di file scaricati, messaggi, email, traffico Internet, VPN e accesso remoto e in genere proteggendo l’attività degli endpoint.

Sicurezza email

Le email costituiscono un punto critico in qualsiasi azienda: è da qui che entra la maggior parte delle minacce (trojan, virus, malware, ransomware, phishing) ed è da qui che passa la gran parte delle informazioni, dati personali inclusi. Ne consegue che proteggere la posta elettronica è uno dei punti chiave del regolamento.

Anzitutto serve un buon mail server: Kerio Connect e SmarterMail sono due tra le soluzioni più efficaci da usare in quanto a facilità di installazione e gestione, completezza di funzioni e sistema di protezione integrato.

GFI MailEssentials offre una protezione su più livelli: scansione virus e malware, protezione spam, segnalazione tentativi di phishing e un sistema di gestione granulare sui contenuti per evitare che determinate informazioni possano lasciare la rete.

Accanto a soluzioni di sicurezza come GFI MailEssentials, è importante garantire due elementi già citati: un sistema di backup (1Backup), o meglio di archiviazione (MailArchive), e un sistema di cifratura dei dati in transito mediante l’uso di protocolli cifrati (Kerio Connect e SmarterMail). Questi due elementi sono forniti dalle soluzioni citate.

Accanto a soluzioni di sicurezza come GFI MailEssentials, è importante garantire due elementi già citati: un sistema di backup (1Backup), o meglio di archiviazione (MailArchive), e un sistema di cifratura dei dati in transito mediante l’uso di protocolli cifrati (Kerio Connect e SmarterMail). Questi due elementi sono forniti dalle soluzioni citate.

Monitoring fisico dei sistemi

Infine, i sistemi sui quali vengono effettuati i trattamenti dei dati devono essere monitorati da un punto di vista fisico per prevenire furti, manomissioni, incidenti e altri eventi che mettono a rischio i dati ivi conservati.

AKCP fornisce soluzioni di monitoring ambientale che includono sensori ambientali (umidità, temperatura, presenza acqua, presenza fumo), sistemi anti-intrusione (telecamere, sensori di movimento-vibrazione, serrature) e sensori di tensione e potenza.

I sensori vengono allacciati alle centraline SensorProbe/SecurityProbe dove il server AKCess Pro Server gestisce i dati in input, li elabora, crea grafici e pannelli riassuntivi ed invia gli alert corretti in caso di necessità.

Formazione dei dipendenti

Dopo aver adottato gli strumenti giusti, non c’è nulla di peggio che avere dei dipendenti che non sono in grado di utilizzarli. Come si suol dire, “nessuno nasce imparato”, e CoreTech mette a disposizione dei webinar periodici, eventualmente disponibili on-demand, sui prodotti trattati che consentono di capire meglio lo strumento trattato e come utilizzarlo efficacemente, come ad esempio questo dal titolo “Kerio Control - configurazione per il GDPR, raccogliere i log e identificare il data breach”.

Similmente, ogni azienda deve provvedere alla formazione dei dipendenti in merito alle questioni sottointese dal GDPR riguardo l’uso dei dati e la consapevolezza del loro valore.

Identificazione e catalogazione dati

Il GDPR non finisce qui; infatti occorre identificare tutti i dati e tutti i processi di trattamento dati eseguiti, quindi catalogarli e procedere alla loro documentazione con un “registro dei trattamenti”: è questa una parte di quella fase di documentazione e istituzione di procedure che il regolamento prevede.

Per fare ciò è necessario anzitutto individuare i processi di trattamento dati ed organizzarli schematicamente in una mappa concettuale da usare come supporto; quindi si procede all’individuazione dei dati personali oggetto di ciascun singolo trattamento.

Prodotti che aiutano nel compito sono i seguenti.Compliance Manager è lo strumento di Microsoft che consente di ricercare dati personali nei servizi del Cloud Microsoft: Office 365, Azure e Dynamics 365. GFI OneGuard consente di tracciare tutti gli asset dell’azienda, quindi di sapere in ogni momento dove sono, chi li sta utilizzando e scoprire nuovi dispositivi collegati in rete. MailStore e MailArchive hanno una funzione di eDiscovery e ricerca approfondita che consentono di recuperare i dati personali nelle email archiviate. Sygma consente di tener traccia degli asset, dei documenti e delle informazioni relative ai clienti tramite funzioni dedicate.

Conclusioni

Il GDPR prevede un adeguamento che deve essere esplicitato attraverso due grandi aree tematiche: una di documentazione e procedure, l’altra di misure preventive atte a garantire la sicurezza dei dati personali.

La sicurezza dei dati viene garantita lavorando a più livelli e a diverse profondità sfruttando molteplici strumenti tecnici, come visto in questo documento; le aziende in teoria dovrebbero essere già a buon punto per quanto riguarda gli argomenti qui trattati, per tutti o per alcuni di questi (ci auguriamo).

Il principio di responsabilità sotteso dal regolamento indica che è il titolare del trattamento dei dati a decidere, eventualmente ricorrendo a consulenze di tecnici, quali misure preventive adottare, tenendo “conto della natura, dell'ambito di applicazione, del contesto e delle finalità del trattamento, nonché dei rischi aventi probabilità e gravità diverse per i diritti e le libertà delle persone fisiche”.

A nostro avviso l’adeguamento al GDPR è un processo che deve essere pianificato e seguito nel tempo e deve entrare nel DNA di ogni azienda. Apportare delle modifiche al proprio “assetto” e dimenticarsene subito dopo il 25 Maggio è il modo migliore per sbagliare. Ogni azienda dovrebbe affidarsi al proprio System Integrator per quanto riguarda la parte tecnica e quindi per l’implementazione degli elementi e procedure mancanti. Allo stesso tempo sarebbe utile appoggiarsi ad un consulente per la parte più “burocratica” definendo a priori che queste due figure lavorino e collaborino come un Team. Un system integrator che si occuperà di svolgere contemporaneamente il ruolo consulenziale per la redazione del piano GDPR e allo stesso tempo il ruolo di esecutore materiale del piano dal punto di vista tecnico, corre il rischio di entrare in conflitto di interesse con se stesso e con il cliente, o peggio corre il rischio di non richiedere al cliente l’impegno completo per salvaguardare il suo budget… lasciando la porta aperta a delle sanzioni.

Questo articolo non vuole essere una guida definitiva sul GDPR, quanto l’inizio di un documento di riferimento che continuerà ad essere migliorato e implementato secondo le informazioni che man mano a seguito del 25 Maggio, saranno rese disponibili, dalla comunità europea, da legislatore italiano e ovviamente anche dagli step incrementali di adeguamento al GDPR da parte dei vendor di soluzioni e prodotti.

Le soluzioni indicate nel documento, come premesso, sono prevalentemente soluzioni offerte da CoreTech. Esse possono essere sostituite con soluzioni di analogo spessore e paritetiche caratteristiche e funzionalità tecniche.

Il tema è complesso perché il regolamento lascia adito ad una certa interpretazione su alcuni punti e questo apre a scenari ancora da definire.

Ci siamo rifatti ai requirement dello standard ISO 27001 che è la norma che definisce i requisiti per impostare e gestire un sistema di gestione e sicurezza delle informazioni ed include aspetti relativi alla sicurezza logica, fisica ed organizzativa.

Il GDPR non impone di certificare la propria azienda con lo standard ISO 27001 ma di fatto questo è il sistema più vicino e rispondente alla direttiva che entrerà in vigore dal 25 Maggio.

Ad ogni modo il nostro obiettivo era di riuscire a realizzare un documento Pratico e applicabile. Il GDPR in buona sostanza si articola in due grossi blocchi: quello documentale e procedurale e quello tecnico-pratico, qui descritto. L’articolo relativo alla parte documentale e procedurale ancora non lo abbiamo terminato!

Cosa dice il GDPR (sintesi)

Il GDPR dedica un solo articolo, l’Articolo 32 (il cui primo comma, quello rilevante, viene in seguito riportato) e un “considerando” (note esplicative poste a inizio documento) al tema della protezione dei sistemi; il principio di accountability, o di responsabilità, governa la scelta delle misure tecniche da intraprendere che sarà fatta dal titolare del trattamento dati e dal responsabile del trattamento dati, eventualmente coadiuvati dal Responsabile Protezione Dati (RPD) se presente.

Misure aggiuntive possono essere trovate nell’Allegato B del d.lgs.196/2003, il “Codice della Privacy”, ma che non differiscono nella sostanza da quanto qui riportato. Il documento è consultabile a questo indirizzo.

Articolo 32 Sicurezza del trattamento

- Tenendo conto dello stato dell'arte e dei costi di attuazione, nonché della natura, dell'oggetto, del contesto e delle finalità del trattamento, come anche del rischio di varia probabilità e gravità per i diritti e le libertà delle persone fisiche, il titolare del trattamento e il responsabile del trattamento mettono in atto misure tecniche e organizzative adeguate per garantire un livello di sicurezza adeguato al rischio, che comprendono, tra le altre, se del caso:

- 1) la pseudonimizzazione e la cifratura dei dati personali;

- 2) la capacità di assicurare su base permanente la riservatezza, l'integrità, la disponibilità e la resilienza dei sistemi e dei servizi di trattamento;

- 3) la capacità di ripristinare tempestivamente la disponibilità e l'accesso dei dati personali in caso di incidente fisico o tecnico;

- 4) una procedura per testare, verificare e valutare regolarmente l'efficacia delle misure tecniche e organizzative al fine di garantire la sicurezza del trattamento.

Il “considerando” 83 espone uno spirito proattivo in linea con il principio di responsabilità (accountability) di cui il GDPR è impregnato.

Per mantenere la sicurezza e prevenire trattamenti in violazione al presente regolamento, il titolare del trattamento o il responsabile del trattamento dovrebbe valutare i rischi inerenti al trattamento e attuare misure per limitare tali rischi, quali la cifratura.

Tali misure dovrebbero assicurare un adeguato livello di sicurezza, inclusa la riservatezza, tenuto conto dello stato dell'arte e dei costi di attuazione rispetto ai rischi che presentano i trattamenti e alla natura dei dati personali da proteggere.

Nella valutazione del rischio per la sicurezza dei dati è opportuno tenere in considerazione i rischi presentati dal trattamento dei dati personali, come la distruzione accidentale o illegale, la perdita, la modifica, la rivelazione o l'accesso non autorizzati a dati personali trasmessi, conservati o comunque elaborati, che potrebbero cagionare in particolare un danno fisico, materiale o immateriale.

Cerchiamo di sviluppare, partendo da queste linee guida, un percorso che includa gli strumenti tecnici necessari a soddisfare le esigenze del GDPR in quanto a protezione dei dati, con particolare enfasi sui prodotti proposti da CoreTech.

Gli strumenti tecnici

Il GDPR come visto non fornisce degli strumenti specifici per proteggere i dati, si limita a suggerire delle pratiche da seguire al fine di “garantire un'adeguata sicurezza dei dati personali, compresa la protezione, mediante misure tecniche e organizzative adeguate, da trattamenti non autorizzati o illeciti e dalla perdita, dalla distruzione o dal danno accidentali («integrità e riservatezza»).” (Articolo 5).

Il principio di responsabilità sottinteso all’Articolo 24 parla dell’adozione di “misure tecniche e organizzative adeguate per garantire che il trattamento è effettuato conformemente al regolamento” da parte del titolare del trattamento dei dati, che deve anche dimostrare l’adozione delle suddette e riesaminarle ed aggiornarle quando lo si ritiene necessario. Il tutto tenendo “conto della natura, dell'ambito di applicazione, del contesto e delle finalità del trattamento, nonché dei rischi aventi probabilità e gravità diverse per i diritti e le libertà delle persone fisiche”.

È quindi il titolare del trattamento che decide quali misure dispiegare, e sempre lui sceglie gli strumenti tecnici più adeguati per raggiungere lo scopo. Vediamo quali sono le aree da considerare nella protezione dei dati proponendo anche dei prodotti CoreTech che possono aiutare a soddisfare i requisiti.

Cifratura dati e credenziali

Il regolamento parla esplicitamente di cifratura dei dati; questa può essere applicata sia ai dati a riposo, cioè conservati su sistema storage, che ai dati in transito, cioè ai dati che si muovono su reti pubbliche e private. La cifratura protegge i dati da accessi non autorizzati, che non sono più leggibili senza decifrazione; gli strumenti che consentono la decifrazione (le chiavi) devono essere conservati in luogo sicuro e utilizzando un sistema di gestione chiavi affidabile: un sistema basato di cifratura a chiavi è tanto sicuro quanto lo sono le chiavi.

Dati a Riposo

La cifratura dei dati a riposo include la cifratura a livello disco o volume e la cifratura ad un livello superiore, cioè a livello file.

Microsoft propone due tecnologie dedicate: BitLocker (livello file) e il file system Encryption File System (EFS), a livello di volume; anche il file system ZFS (originario di Solaris, ma disponibile anche per Linux) ha una funzione di cifratura a livello di volume, così come APFS (macOS) cifra i singoli file o l’intero volume. La gestione della cifratura dei dispositivi portatili invece può essere più complessa, ma GFI EndPointSecurity ha una funzione integrata che identifica i dispositivi cifrati con BitLocker To Go, configura correttamente i permessi e cifra i dispositivi che non lo sono già.

EgoSecure è una soluzione di sicurezza e gestione IT modulare che fornisce un’ampia gamma di soluzioni di cifratura su più livelli: cifratura dei dispositivi rimovibili (come chiavette e dischi USB, che diventano illeggibili in caso di furto), cifratura full-disk con autenticazione a 2 fattori (con eToken o smart card), cifratura di cartelle, cifratura di rete/Cloud (vengono cifrate le risorse presenti in rete o accessibili su un Cloud), cifratura permanente di pacchetti di dati durante i trasferimenti,cifratura email e cifratura dispositivi mobile iOS e Android tramite app.

Molto interessante è l’opzione di autenticazione pre-boot, che, richiedendo una password dopo il caricamento del BIOS, non consente all’intruso di aggirare la cifratura del disco tramite conversione del disco stesso, modifica al sistema operativo o avvio di un sistema operativo ad-hoc (come una distro Linux su chiavetta con la quale accedere al disco e copiare dei dati).

Database

Relativamente ai database lo scenario delle soluzioni deve ancora trovare la giusta luce attraverso best practices consolidate.

A tal proposito Microsoft scrive: Sebbene la crittografia sia un strumento prezioso per garantire la sicurezza, se ne sconsiglia l'utilizzo per tutti i dati o le connessioni. Per decidere se implementare la crittografia oppure no, considerare le modalità di accesso ai dati utilizzate dagli utenti….

Macchine Virtuali VMware mette a disposizione la Virtual Machine Ecryption a livello di Hypervisor nella versione 6.5.

Allo stesso tempo sono disponibili nella versione 6.5 anche il vMotion Encrypted, il supporto al Secure boot per ESXi e VM con UEFI BIOS.

Dati in Transito

Per quanto riguarda la cifratura dei dati in transito, il protocollo a cui affidarsi è il Transport Layer Security (TLS) che, lavorando su reti TCP/IP, consente di utilizzare protocolli sicuri nelle comunicazioni web (HTTPS), email (SMTPS), VoIP, file server (SMB 3.0: la versione 1.0 è obsoleta e vulnerabile ad attacchi, tra i quali WannaCry), etc..

Anche i tunnel VPN (che possono essere gestiti tramite Kerio Control) tra reti diverse devono instradare il traffico tramite connessione protetta. In genere i prodotti che richiedono una comunicazione via rete offrono la possibilità di utilizzare certificati SSL commerciali come quelli di SpaceSSL (tecnicamente, certificati TLS visto il protocollo SSL è ritenuto obsoleto e non più utilizzato), che garantiscono la cifratura della rete; un prodotto che non sfrutta il protocollo TLS per la comunicazione è da considerarsi non a norma rispetto al GDPR.

Mettere in sicurezza una comunicazione con un certificato dedicato ha un costo e una difficoltà di realizzazione bassa; in alcune situazioni temporanee ed interne alla rete è possibile ricorrere a certificati “self-signed”. I prodotti Kerio, la suite GFI, le soluzioni di backup 1Backup e Acronis e in genere tutti i prodotti offerti da CoreTech supportano HTTPS.

Credenziali

Connesso al tema della cifratura è quello della gestione delle credenziali.

Esse devono rispondere a politiche ben precise e definite a priori e a criteri che definiscono una complessità minima e una durata temporale.

Sygma, la piattaforma concepita per professionisti IT che consente di organizzare il proprio lavoro e il proprio Cloud, ha una funzione di gestione password: le credenziali vengono cifrate con una password impostabile dall’utente e quindi risultano protette.

Cancellazione permanente dei dati Un diritto degli interessati (cioè di coloro a cui i dati personali si riferiscono) è quello alla cancellazione dei propri dati, il famoso “diritto all’oblio”.

In genere ogni trattamento di dati ha una funzione di cancellazione specifica che permette di assolvere alla richiesta in caso di esercizio del diritto, ma come ulteriore garanzia si può utilizzare un prodotto che garantisca una cancellazione certa e irreversibile del dato. EgoSecure ha un modulo dedicato allo scopo che consente di scegliere diverse modalità di eliminazione di file e di cartelle, anche con una funzione di programmazione temporale.

Backup e archiviazione email

Un punto fondamentale del GDPR riguarda la disponibilità dei dati: essi devono essere disponibili anche a seguito di eventi imprevisti come furto, manomissione, errore tecnico e cancellazione, e il backup è uno dei primi strumenti di difesa e protezione in quanto consente di conservare in sicurezza dei dati che possono essere ripristinati e messi a disposizione in caso di necessità. Anche le attività sui backup, come l'esecuzione o il ripristino, vanno documentate, in accordo con le disposizioni in merito alle violazioni (data breach) che comprendono anche l'accesso non autorizzato ai dati, anche dall'interno.

1Backup mette a disposizione un sistema di backup in Cloud con agent da installare sulle macchine da proteggere; sono disponibili agent e moduli specifici per piattaforme Linux, Microsoft ed Apple, hypervisor VMware ed Hyper-v, Office 365 e database MySQL e MS SQL. I dati possono essere cifrati mediante password impostata dal cliente (che solo lui conosce) e viaggiano tramite connessione cifrata per impostazione predefinita; l’infrastruttura di 1Backup è basata su cluster replicati al fine di garantire l’alta disponibilità dei sistemi e dei dati. Inoltre ogni attività di backup, ripristino o cancellazione viene registrata su log presenti su piattaforma Sygma e sono sempre disponibili; in questo modo si previene quella situazione, sofferta dai sistemi di backup installati in locale, in cui un malintenzionato esegue un’attività non autorizzata sul backup e cancella i log relativi, lasciando poche tracce. Anche gli accessi dall’interno di dipendenti e le attività non autorizzate, che configurano una violazione ai dati, trovano un riscontro su log conservati in maniera sicura.

Anche Acronis offre una soluzione simile di backup con moduli specifici, comunicazione sicura e sistema di cifratura; la destinazione del salvataggio può essere locale su infrastruttura propria entro le mura o su Cloud.

Anche Acronis offre una soluzione simile di backup con moduli specifici, comunicazione sicura e sistema di cifratura; la destinazione del salvataggio può essere locale su infrastruttura propria entro le mura o su Cloud. L’archiviazione email consiste nel salvataggio di una copia di ciascuna email in entrata ed in uscita in un archivio centralizzato; è una misura di sicurezza e cautelativa in caso di perdita accidentale o dolosa di messaggi e che conferisce valore legale alla corrispondenza. Concettualmente si può pensare in prima istanza che l’archiviazione è un backup specifico per email, ma poi occorre capire la differenza tra le due tecniche di conservazione di dati: in questo articolo viene spiegata la sottile differenza.

MailStore consente di archiviare su server tutte le email intercettandole prima che lascino (o appena entrate) la rete interfacciandosi in maniera flessibile con server POP3 e IMAP, file PST, Office 365, Exchange, Outlook, SmarterMail e Kerio Connect; MailArchive è la versione di MailStore disponibile via Cloud tramite servizio 1Backup. Anche GFI Archiver ha una funzione di archiviazione email, oltre a quella di archiviazione generica per file e documenti. (1Backup, Acronis e MailArchive sono gestiti tramite Sygma).

Disaster Recovery e Business Continuity

Acronis Backup rende possibile una soluzione di disaster recovery grazie al ripristino in locale di server sotto forma di macchine virtuali. Sempre a proposito di macchine virtuali ed hypervisor, ci sono diverse soluzioni che consentono di proteggere le singole VM scegliendo tra backup completi o incrementali. VMExplorer è una di queste, e consente anche un ripristino granulare degli elementi senza dover ripristinare tutta la VM.

Il Disaster Recovery, cioè quell’insieme di pratiche che permette ad un sistema di essere nuovamente disponibile a seguito di un problema (e garantire un certo livello di Business Continuity), si rende necessario quando l’indisponibilità non è limitata ad un insieme ristretto di dati per i quali basta ripristinare un backup e occorre ripristinare intere macchine virtuali.

Prodotti come 1Backup, Acronis Backup e VMExplorer abilitano sistemi di DR completi. 1Backup ha moduli di backup specifici per hypervisor che consentono di salvaguardare le macchine virtuali su Cloud, oltre ad agent che permettono di gestire i backup all’interno della macchina virtuale, mentre Acronis Backup estende il backup ad un livello superiore, dunque includendo i file che costituiscono la VM, e consentendo una replica della VM in Cloud.

Il backup avviene sia tramite agent installati direttamente all’interno della VM da proteggere che a livello hypervisor.

VMExplorer consente di agganciarsi ad un vCenter VMWare o Hyper-V (Microsoft) e, tramite questo, eseguire il backup delle VM associate.

Sia VMExplorer che Acronis Backup consentono di cifrare i backup, eseguire delle repliche in Cloud (da cui eventualmente eseguire direttamente il ripristino), testare la consistenza dei backup ed eseguire un ripristino granulare di singoli file o cartelle.

Controllo accessi e identità

La gestione delle identità è alla base della sicurezza dei dati: e controllare chi ha accesso a quelli personali è un requisito del GDPR. Una soluzione di IAM (Identity and Access Management) è dunque imprescindibile per poter conoscere l’identità di chi i suoi dati sono conservati o processati (e dove sono situati), e consente di replicare positivamente alle richieste di rettifica e cancellazione dei dati (diritti sanciti dal regolamento); inoltre permette di imporre delle limitazioni sull’accesso ai dati. Ai fini del GDPR, una soluzione di questo tipo consente di limitare l’accesso ai dati aderendo al principio dei minimi permessi, ossia assegnare ai dipendenti solo i permessi strettamente necessari alle loro operazioni.

Microsoft propone Windows Server Active Directory e Microsoft Identity Manager, mentre i player Cloud offrono servizi dedicati di Identity-as-a-Service (IDaaS): Azure Active Directory (AAD), AWS IAM and Google Cloud IAM sono i servizi del Cloud di Azure, AWS e Google rispettivamente.

Anche gli accessi vanno monitorati e controllati per identificare quelli non autorizzati e i tentativi falliti, che costituiscono spesso il primo segnale di una violazione di dati. Sygma (tramite agente SEM) e GFI EventsManager possono monitorare gli accessi ed inviare degli alert in caso di logon falliti o non autorizzati.

Password e Policy account

Relativamente alla gestione delle credenziali e delle password, va fatto notare che è necessario implementare delle policy idonee a garantire maggior sicurezza ai sistemi, come ad esempio: Account univoci per ogni utente Policy di Lunghezza e complessità minima della password Definizione periodo di Scadenza della Password Policy di lock out dopo N tentativi errati.

Inoltre un computer incustodito dovrebbe essere configurato in modo tale da andare in lock dopo un predeterminato tempo di inattività.

Monitoring sicurezza e report incidenti

Il GDPR specifica che le violazioni di dati (data breach) devono essere riportate all’Autorità di Controllo e agli interessati se il titolare del trattamento ritiene che sia il caso. È quindi necessario un sistema di monitoring della sicurezza.

Windows Server, e in genere i sistemi operativi, scrivono costantemente dei log che tengono traccia degli eventi, e la cui analisi è una componente essenziale nell’analisi post-evento che segue una violazione e nelle normali attività di gestione dei sistemi.

Con Sygma è possibile tener traccia dei log dei sistemi attraverso una procedura di archiviazione locale automatica a cui si può far seguire l’inserimento della cartella di archiviazione ad un job 1Backup; l’agent SEM (Sygma Endpoint Management) può essere installato sui sistemi Windows e Linux e controllare gli eventi; trigger specifici che fanno scattare l’invio di alert possono essere impostati per reagire in tempo reale ad attività sospette, come ad esempio logon errati.

Anche GFI EventsManager consente di avere una visibilità completa delle policy di sistema, attività, eventi ed applicazioni per una risposta sugli incidenti rapida. Entrambe le soluzioni consentono di esportare dei report testuali da utilizzare in fase di documentazione (DPIA, o valutazione d’impatto, e registro dei trattamenti) o in caso di data breach per identificare e quantificare la violazione subita.

Anche GFI EventsManager consente di avere una visibilità completa delle policy di sistema, attività, eventi ed applicazioni per una risposta sugli incidenti rapida. Entrambe le soluzioni consentono di esportare dei report testuali da utilizzare in fase di documentazione (DPIA, o valutazione d’impatto, e registro dei trattamenti) o in caso di data breach per identificare e quantificare la violazione subita.Kerio Control è la soluzione UTM per la sicurezza della rete; ha una funzione di alert via email che sfrutta il parsing dei log; questi vengono analizzati cercando eventi e stringhe specifiche (ad esempio “Authentication Failed”), e quando viene trovato un elemento del genere nei log, Kerio Control invia un alert via email.

Audit e report

Le ispezioni (audit) della rete fanno parte del processo di test e valutazione dell’efficacia della rete che è richiesto dal GDPR. Strumenti specifici per l’audit sono disponibili nei sistemi operativi e nei servizi Cloud, ma può essere necessario ricorrere ad uno strumento terzo.

GFI LanGuard fornisce una funzione di analisi ed ispezione centralizzata della rete che fornisce dati su applicazioni e configurazioni che possono costituire un fattore di rischio come, ad esempio, lo stato di applicazioni di sicurezza, porte aperte, share di rete, servizi non necessari in funzione sulle macchine e una panoramica sui dispositivi e sulle applicazioni trovati in rete.

Inoltre in caso di perdita di dati (data breach), uno strumento del genere diventa essenziale per capire da dove e come è partito l’attacco, oltre ad individuare degli eventi conseguenti.

Sicurezza dei computer

Come facilmente intuibile, l’allineamento al GDPR passa necessariamente per un sistema di sicurezza dei computer e dei dispositivi utilizzati dagli utenti all’interno della rete aziendale. Verosimilmente ciascuna azienda adotta già delle soluzione antivirus e di protezione.

Dr.Web offre una soluzione antivirus con funzione di antivirus e anti-malware, firewall, anti-spam, monitor HTTP, funzione anti-furto (rimozione informazioni in caso di furto fisico).

La sicurezza dei dispositivi rimovibili, come le chiavette e i dischi USB, merita delle considerazioni a parte: le minacce possono propagarsi anche attraversi gesti apparentemente innocui come l’inserimento di una periferica di questo tipo nel proprio PC, così come la copiatura di dati personali può essere eseguita in modo discreto con questi dispositivi; Dr.Web ha una funzione di controllo di accesso per dispositivi rimovibili.

Anche la gestione delle patch deve essere contemplata nel piano d’azione. Puntualmente vengono scoperti bug nei sistemi operativi (e nei software) che possono essere sfruttati in modo fraudolento da hacker e malintenzionati, ma fortunatamente vengono rilasciate delle patch correttive in tempi più o meno ragionevoli dai produttori. GFI LanGuard consente di analizzare i sistemi operativi presenti in rete e raccogliere informazioni sullo stato di sicurezza e aggiornamento del sistema stesso e dei programmi installati, e di poter installare da remoto (tramite un’interfaccia di gestione centralizzata) le patch sui sistemi, tenendoli sempre aggiornati.

Le soluzioni di sicurezza devono essere installate su tutti i dispositivi connessi in rete, anche se non trattano direttamente i dati: le infezioni possono propagarsi in rete, e un hacker può spostarsi da un sistema che non tratta dati a uno che li tratta.

È possibile, in determinate circostanze, adottare una soluzione di desktop remoto come TSplus che consente agli utenti di accedere ad un singolo server contemporaneamente e con determinati permessi e accessi ai programmi; in questo modo si può controllare facilmente e in modo granulare la sicurezza dovendo gestire un singolo server anziché le macchine di ogni utente.

Sicurezza della rete

Similmente a server, laptop, endpoint e device mobile connessi, anche la rete interna deve essere protetta sia da attacchi provenienti dall’esterno, sia da attacchi provenienti dall’interno. Un semplice sistema di firewall non è sufficiente, serve una soluzione di gestione delle minacce unificata (UTM, Unified Threat Management).

Kerio Control è un UTM che funziona da firewall, router, IPS (Intrusion Prevention System), antivirus di rete, anti-malware, gateway per VPN e filtro applicazioni e Web. La gestione è basata su interfaccia web centralizzata con amministrazione remota che rende possibile il monitoring e la gestione sia di istanze Kerio Control distinte che dei servizi che operano tra loro nella rete, con supporto ad autenticazione da database utenti locale o Active Directory (e Open Directory di Apple) e all’autenticazione a 2 fattori (2FA).

I browser e il traffico Internet in genere (ed email) in particolare sono i vettori più usati dai malware per diffondersi e per violare i sistemi, dunque è importante assicurare una certa sicurezza Web.

I browser e il traffico Internet in genere (ed email) in particolare sono i vettori più usati dai malware per diffondersi e per violare i sistemi, dunque è importante assicurare una certa sicurezza Web.GFI WebMonitor aiuta a prevenire l’esposizione ed il furto di dati personali grazie al controllo e all’analisi di file scaricati, messaggi, email, traffico Internet, VPN e accesso remoto e in genere proteggendo l’attività degli endpoint.

Sicurezza email

Le email costituiscono un punto critico in qualsiasi azienda: è da qui che entra la maggior parte delle minacce (trojan, virus, malware, ransomware, phishing) ed è da qui che passa la gran parte delle informazioni, dati personali inclusi. Ne consegue che proteggere la posta elettronica è uno dei punti chiave del regolamento.

Anzitutto serve un buon mail server: Kerio Connect e SmarterMail sono due tra le soluzioni più efficaci da usare in quanto a facilità di installazione e gestione, completezza di funzioni e sistema di protezione integrato.

GFI MailEssentials offre una protezione su più livelli: scansione virus e malware, protezione spam, segnalazione tentativi di phishing e un sistema di gestione granulare sui contenuti per evitare che determinate informazioni possano lasciare la rete.

Accanto a soluzioni di sicurezza come GFI MailEssentials, è importante garantire due elementi già citati: un sistema di backup (1Backup), o meglio di archiviazione (MailArchive), e un sistema di cifratura dei dati in transito mediante l’uso di protocolli cifrati (Kerio Connect e SmarterMail). Questi due elementi sono forniti dalle soluzioni citate.

Accanto a soluzioni di sicurezza come GFI MailEssentials, è importante garantire due elementi già citati: un sistema di backup (1Backup), o meglio di archiviazione (MailArchive), e un sistema di cifratura dei dati in transito mediante l’uso di protocolli cifrati (Kerio Connect e SmarterMail). Questi due elementi sono forniti dalle soluzioni citate.Monitoring fisico dei sistemi

Infine, i sistemi sui quali vengono effettuati i trattamenti dei dati devono essere monitorati da un punto di vista fisico per prevenire furti, manomissioni, incidenti e altri eventi che mettono a rischio i dati ivi conservati.

AKCP fornisce soluzioni di monitoring ambientale che includono sensori ambientali (umidità, temperatura, presenza acqua, presenza fumo), sistemi anti-intrusione (telecamere, sensori di movimento-vibrazione, serrature) e sensori di tensione e potenza.

I sensori vengono allacciati alle centraline SensorProbe/SecurityProbe dove il server AKCess Pro Server gestisce i dati in input, li elabora, crea grafici e pannelli riassuntivi ed invia gli alert corretti in caso di necessità.

Formazione dei dipendenti

Dopo aver adottato gli strumenti giusti, non c’è nulla di peggio che avere dei dipendenti che non sono in grado di utilizzarli. Come si suol dire, “nessuno nasce imparato”, e CoreTech mette a disposizione dei webinar periodici, eventualmente disponibili on-demand, sui prodotti trattati che consentono di capire meglio lo strumento trattato e come utilizzarlo efficacemente, come ad esempio questo dal titolo “Kerio Control - configurazione per il GDPR, raccogliere i log e identificare il data breach”.

Similmente, ogni azienda deve provvedere alla formazione dei dipendenti in merito alle questioni sottointese dal GDPR riguardo l’uso dei dati e la consapevolezza del loro valore.

Identificazione e catalogazione dati

Il GDPR non finisce qui; infatti occorre identificare tutti i dati e tutti i processi di trattamento dati eseguiti, quindi catalogarli e procedere alla loro documentazione con un “registro dei trattamenti”: è questa una parte di quella fase di documentazione e istituzione di procedure che il regolamento prevede.

Per fare ciò è necessario anzitutto individuare i processi di trattamento dati ed organizzarli schematicamente in una mappa concettuale da usare come supporto; quindi si procede all’individuazione dei dati personali oggetto di ciascun singolo trattamento.

Prodotti che aiutano nel compito sono i seguenti.Compliance Manager è lo strumento di Microsoft che consente di ricercare dati personali nei servizi del Cloud Microsoft: Office 365, Azure e Dynamics 365. GFI OneGuard consente di tracciare tutti gli asset dell’azienda, quindi di sapere in ogni momento dove sono, chi li sta utilizzando e scoprire nuovi dispositivi collegati in rete. MailStore e MailArchive hanno una funzione di eDiscovery e ricerca approfondita che consentono di recuperare i dati personali nelle email archiviate. Sygma consente di tener traccia degli asset, dei documenti e delle informazioni relative ai clienti tramite funzioni dedicate.

Conclusioni

Il GDPR prevede un adeguamento che deve essere esplicitato attraverso due grandi aree tematiche: una di documentazione e procedure, l’altra di misure preventive atte a garantire la sicurezza dei dati personali.

La sicurezza dei dati viene garantita lavorando a più livelli e a diverse profondità sfruttando molteplici strumenti tecnici, come visto in questo documento; le aziende in teoria dovrebbero essere già a buon punto per quanto riguarda gli argomenti qui trattati, per tutti o per alcuni di questi (ci auguriamo).

Il principio di responsabilità sotteso dal regolamento indica che è il titolare del trattamento dei dati a decidere, eventualmente ricorrendo a consulenze di tecnici, quali misure preventive adottare, tenendo “conto della natura, dell'ambito di applicazione, del contesto e delle finalità del trattamento, nonché dei rischi aventi probabilità e gravità diverse per i diritti e le libertà delle persone fisiche”.

A nostro avviso l’adeguamento al GDPR è un processo che deve essere pianificato e seguito nel tempo e deve entrare nel DNA di ogni azienda. Apportare delle modifiche al proprio “assetto” e dimenticarsene subito dopo il 25 Maggio è il modo migliore per sbagliare. Ogni azienda dovrebbe affidarsi al proprio System Integrator per quanto riguarda la parte tecnica e quindi per l’implementazione degli elementi e procedure mancanti. Allo stesso tempo sarebbe utile appoggiarsi ad un consulente per la parte più “burocratica” definendo a priori che queste due figure lavorino e collaborino come un Team. Un system integrator che si occuperà di svolgere contemporaneamente il ruolo consulenziale per la redazione del piano GDPR e allo stesso tempo il ruolo di esecutore materiale del piano dal punto di vista tecnico, corre il rischio di entrare in conflitto di interesse con se stesso e con il cliente, o peggio corre il rischio di non richiedere al cliente l’impegno completo per salvaguardare il suo budget… lasciando la porta aperta a delle sanzioni.

Questo articolo non vuole essere una guida definitiva sul GDPR, quanto l’inizio di un documento di riferimento che continuerà ad essere migliorato e implementato secondo le informazioni che man mano a seguito del 25 Maggio, saranno rese disponibili, dalla comunità europea, da legislatore italiano e ovviamente anche dagli step incrementali di adeguamento al GDPR da parte dei vendor di soluzioni e prodotti.

Le soluzioni indicate nel documento, come premesso, sono prevalentemente soluzioni offerte da CoreTech. Esse possono essere sostituite con soluzioni di analogo spessore e paritetiche caratteristiche e funzionalità tecniche.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Abbonati alla rivista ChannelCity Magazine e ricevi la tua copia.

Notizie correlate

Speciali Tutti gli speciali

Speciale

Speciale

Calendario Tutto

Dic 15

Acronis Academy Cloud Tech Training

Dic 15

Ready Informatica Webinar | Webroot - La sicurezza di tutti in un mondo connesso

Dic 16

Ready Informatica Webinar | N-able EDR di SentinelOne - Sicurezza moderna per la tua azienda

Dic 16

Azure AI & Cloud Native: Dalla migrazione all'innovazione con Agentic AI

Dic 16

Go For Gold – Successo. Profitti. Crescita.

Dic 16

Computer Gross presenta Arctic Wolf, leader mondiale nei servizi MDR

Dic 17

SolidWorks for Dummies: Scopri Funzionalità e Ambienti in Modo Semplice

Dic 19

Webinar | Come potenziare l'infrastruttura: Windows Server 2025 e Azure Local con i Server HPE

Feb 12

SNOM Certificazione SCE

Redazione ChannelCity

Redazione ChannelCity