Come gestire correttamente le password

Quali sono i comportamenti scorretti più diffusi nella gestione delle proprie password e quali dovrebbero essere i comportamenti più corretti per salvaguardare i nostri dati. Lo spiega in questo approfondimento il vendor G Data.

Qualche settimana fa, un funzionario dell’Istituto Nazionale degli Standard e delle Tecnologie (NIST) americano, oggi in pensione, ci ha sorpresi: si èscusato pubblicamente per un documento che scrisse nel 2003.

Il documento conteneva raccomandazioni per rendere le password più robuste, raccomandazioni seguite da innumerevoli organizzazioni e piattaforme online. All’atto pratico però gli utenti non possono (e non vogliono) ricordare una password sicura basata su tali parametri, ad esempio “yxc^Vo

Qual è la novità?

Il documento aggiornato propone modifiche che paiono musica per le orecchie di coloro che hanno lottato tutta la vita con password complesse. Si pone l’accento sull’uso di password facilmente memorizzabili. Le stesse dovrebbero comunque avere almeno 8 caratteri e si raccomanda una lunghezza massima di 64 caratteri.

Ciò elimina a priori messaggi come “la password non può essere più lunga di X caratteri”. Alcuni caratteri non permessi in passato – come gli spazi – adesso potrebbero essere consentiti. Anche l’obbligo di modificare una password dopo un certo tempo sarebbe, secondo il NIST, una pratica sorpassata. La variazione della password dovrebbe aver luogo solo se sussiste motivo di credere che una password sia stata compromessa o su richiesta dell’utente, qualora l’abbia persa / dimenticata. Oltre a ciò, è consigliata l’autenticazione a più fattori.

Sebbene sia una prassi consolidata in molte aziende, non si può ancora dire che sia stata adottata su larga scala. Alcune piattaforme online offrono anche la “verifica in due passaggi” per l’accesso a un account. La verifica consta dell’inserimento di nome utente e password e di un codice monouso generato da un’apposita applicazione. In ogni caso, l’utente necessita di diversi elementi per poter accedere a una risorsa o a un account. Tuttavia l’uso di messaggi testuali (SMS) come mezzo per trasmettere il secondo fattore di autenticazione è sconsigliato a fronte dei dubbi in merito all’effettiva sicurezza di tale strumento.

Cosa significano queste raccomandazioni per utenti e operatori?

È importante menzionare che sebbene le pubblicazioni NIST contengono raccomandazioni non vincolanti giuridicamente, queste sono seguite da molti operatori. Fino a quando le nuove linee guida non saranno implementate, gli utenti non noteranno alcuna differenza. Molti provider e amministratori di sistema continueranno a fare affidamento sull’autenticazione classica con nome utente e la password. Ci aspettiamo però che l’autenticazione a più fattori venga utilizzata con maggior frequenza rispetto a oggi – soprattutto da parte dei maggiori operatori. Alcune delle regole ferree attualmente in uso per la composizione di una password potrebbero ammorbidirsi.Lato operatori, le nuove linee guida chiariscono che una corretta protezione dell’account non è compito da demandarsi esclusivamente all’utente, perché se una password viene compromessa tramite phishing, è irrilevante quanto fosse robusta. Anche i provider sono quindi tenuti a fare uno sforzo. Invece di costringere gli utenti a mettere a punto password sempre più complesse dovrebbero tutelare efficacemente gli account aumentando la sicurezza lato server e introducendo metodi di autenticazione alternativi o aggiuntivi.

Ricevere la password che abbiamo impostato noi stessi cliccando sul link “password dimenticata” è un chiaro indicatore che il fornitore non protegge le password correttamente. Anche avvalersi di una cifratura debole è errato: l’hardware utilizzato per irrompere nei dati crittografati e decifrare algoritmi di hashing deboli, come quelli impiegati da LinkedIn tempo fa, può produrre miliardi di combinazioni al secondo fino a trovare una corrispondenza.

La ricetta per (password) sicure: “Hashing, salatura, allungamento”

L’hashing non è uguale alla crittografia, sebbene si ritengano spesso strumenti intercambiabili. La crittografia è sempre reversibile, cioè il testo originale può essere sempre decriptato e recuperato in modo affidabile in base a funzioni matematiche ben definite.

L’hashing invece è un processo matematico a senso unico: non sarà possibile ricostruire il testo originario una volta condotto il processo. Fenomeni come la “collisione hash“, dove una sequenza di caratteri produce lo stesso hash del testo originario, non corrisponde affatto al recupero della password. L’hashing è uno dei fronti su cui devono lavorare gli operatori.

Per assicurarsi accesso ad una password, i cybercriminali si avvalgono delle cosiddettetabelle arcobaleno. Spiegato in soldoni, queste tabelle contengono gli hash di password note come “123456” o “asdfghjkl”. Queste tabelle rendono un attacco molto economico in termini di potenza di calcolo, poiché tutto ciò che il computer deve fare è confrontare elenchi di hash. Fermandosi quindi al mero hashing risulta ovvio che le tabelle arcobaleno sono in grado di far implodere l’intero processo.

Per questo motivo, nei sistemi più moderni, gli hash sono corredati di una serie di caratteri casuali (la “salatura”) aggiunti alla password originaria e diversi per ogni hash, rendendo l’utilizzo delle tabelle arcobaleno economicamente impraticabile o del tutto inefficace. Un hash “salato” può infine essere “allungato” passandolo migliaia di volte attraverso un processo matematico chiamato “PBKDF2“, che complica ulteriormente il tentativo di ricostruire la password. Più spesso viene eseguito il processo, più è difficile recuperare la password.

Aumentando il numero di volte in cui viene eseguita la funzione PBKDF2 si esclude la necessità di dover ridisegnare l’intero sistema. La cancellazione di una password va infine condotta utilizzando solo metodi sicuri, tra cui ad esempio HMAC, CMAC o SHA-3. L’unico obiettivo di tutte queste misure è quello di rendere qualsiasi attacco a una password il più dispendioso possibile per qualsiasi criminale. Se un intruso dovrà fare uno sforzo sproporzionato per compromettere una singola password, nel 99% dei casi si asterrà da tale pratica e ricorrerà ad altri metodi come il phishing.

Quale password devo utilizzare?

Se si è abituati ad utilizzare solo password complesse e non ci si sente a proprio agio con nessuna altra formulazione, non è obbligatorio cambiare radicalmente le proprie abitudini, sarà sufficiente non cambiare la password a intervalli regolari. Per tutti gli altri tutto è possibile. Se lo si desidera, è possibile utilizzare intere frasi, inclusi spazi vuoti e altri caratteri speciali – in altre parole, è possibile utilizzare una frase d’accesso, sufficientemente lunga per dar filo da torcere ad eventuali criminali ma non troppo, per non dimenticarla.

Tenendo quindi per buona la lunghezza minima di 8 caratteri, ci sono infinite possibili variazioni a portata di essere umano.

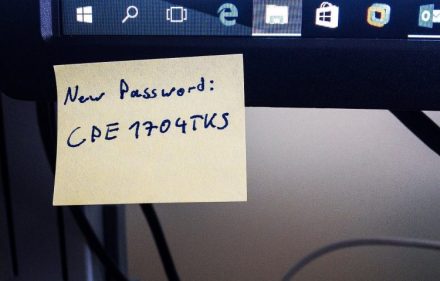

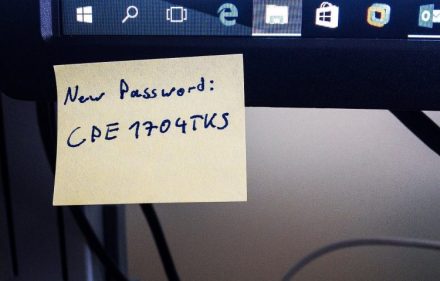

Per coloro che già si stanno rallegrando e pensano “finalmente, non ci saranno più password incomprensibili, c’è ancora un piccolo intralcio: password come la data del compleanno, “123456”, “abcdef”, “aaaaaaa” o “qwertzuiop”rappresentano ancora una pessima sceltae sono spesso inserite nella blacklist da operatori o amministratori di sistema.

La regola di non usare la stessa password per più scopi (ad esempio e-mail, social media e negozi online) è sempre valida. Per ogni servizio bisognerebbe impiegare una password o frase d’accesso differente.

Se disponibile, sarebbeopportuno attivare un secondo metodo di autenticazione. Per tenere traccia di tutte le password, un gestore di password rimane comunque uno strumento utile.

Quattro suggerimenti per proteggere il proprio account account

Se una piattaforma ha implementato le nuove raccomandazioni, ci sono alcuni semplici suggerimenti che consentono di aumentare la sicurezza dell’account:

Il documento conteneva raccomandazioni per rendere le password più robuste, raccomandazioni seguite da innumerevoli organizzazioni e piattaforme online. All’atto pratico però gli utenti non possono (e non vogliono) ricordare una password sicura basata su tali parametri, ad esempio “yxc^Vo

Qual è la novità?

Il documento aggiornato propone modifiche che paiono musica per le orecchie di coloro che hanno lottato tutta la vita con password complesse. Si pone l’accento sull’uso di password facilmente memorizzabili. Le stesse dovrebbero comunque avere almeno 8 caratteri e si raccomanda una lunghezza massima di 64 caratteri.

Ciò elimina a priori messaggi come “la password non può essere più lunga di X caratteri”. Alcuni caratteri non permessi in passato – come gli spazi – adesso potrebbero essere consentiti. Anche l’obbligo di modificare una password dopo un certo tempo sarebbe, secondo il NIST, una pratica sorpassata. La variazione della password dovrebbe aver luogo solo se sussiste motivo di credere che una password sia stata compromessa o su richiesta dell’utente, qualora l’abbia persa / dimenticata. Oltre a ciò, è consigliata l’autenticazione a più fattori.

Sebbene sia una prassi consolidata in molte aziende, non si può ancora dire che sia stata adottata su larga scala. Alcune piattaforme online offrono anche la “verifica in due passaggi” per l’accesso a un account. La verifica consta dell’inserimento di nome utente e password e di un codice monouso generato da un’apposita applicazione. In ogni caso, l’utente necessita di diversi elementi per poter accedere a una risorsa o a un account. Tuttavia l’uso di messaggi testuali (SMS) come mezzo per trasmettere il secondo fattore di autenticazione è sconsigliato a fronte dei dubbi in merito all’effettiva sicurezza di tale strumento.

Cosa significano queste raccomandazioni per utenti e operatori?

È importante menzionare che sebbene le pubblicazioni NIST contengono raccomandazioni non vincolanti giuridicamente, queste sono seguite da molti operatori. Fino a quando le nuove linee guida non saranno implementate, gli utenti non noteranno alcuna differenza. Molti provider e amministratori di sistema continueranno a fare affidamento sull’autenticazione classica con nome utente e la password. Ci aspettiamo però che l’autenticazione a più fattori venga utilizzata con maggior frequenza rispetto a oggi – soprattutto da parte dei maggiori operatori. Alcune delle regole ferree attualmente in uso per la composizione di una password potrebbero ammorbidirsi.Lato operatori, le nuove linee guida chiariscono che una corretta protezione dell’account non è compito da demandarsi esclusivamente all’utente, perché se una password viene compromessa tramite phishing, è irrilevante quanto fosse robusta. Anche i provider sono quindi tenuti a fare uno sforzo. Invece di costringere gli utenti a mettere a punto password sempre più complesse dovrebbero tutelare efficacemente gli account aumentando la sicurezza lato server e introducendo metodi di autenticazione alternativi o aggiuntivi.

Ricevere la password che abbiamo impostato noi stessi cliccando sul link “password dimenticata” è un chiaro indicatore che il fornitore non protegge le password correttamente. Anche avvalersi di una cifratura debole è errato: l’hardware utilizzato per irrompere nei dati crittografati e decifrare algoritmi di hashing deboli, come quelli impiegati da LinkedIn tempo fa, può produrre miliardi di combinazioni al secondo fino a trovare una corrispondenza.

La ricetta per (password) sicure: “Hashing, salatura, allungamento”

L’hashing non è uguale alla crittografia, sebbene si ritengano spesso strumenti intercambiabili. La crittografia è sempre reversibile, cioè il testo originale può essere sempre decriptato e recuperato in modo affidabile in base a funzioni matematiche ben definite.

L’hashing invece è un processo matematico a senso unico: non sarà possibile ricostruire il testo originario una volta condotto il processo. Fenomeni come la “collisione hash“, dove una sequenza di caratteri produce lo stesso hash del testo originario, non corrisponde affatto al recupero della password. L’hashing è uno dei fronti su cui devono lavorare gli operatori.

Per assicurarsi accesso ad una password, i cybercriminali si avvalgono delle cosiddettetabelle arcobaleno. Spiegato in soldoni, queste tabelle contengono gli hash di password note come “123456” o “asdfghjkl”. Queste tabelle rendono un attacco molto economico in termini di potenza di calcolo, poiché tutto ciò che il computer deve fare è confrontare elenchi di hash. Fermandosi quindi al mero hashing risulta ovvio che le tabelle arcobaleno sono in grado di far implodere l’intero processo.

Per questo motivo, nei sistemi più moderni, gli hash sono corredati di una serie di caratteri casuali (la “salatura”) aggiunti alla password originaria e diversi per ogni hash, rendendo l’utilizzo delle tabelle arcobaleno economicamente impraticabile o del tutto inefficace. Un hash “salato” può infine essere “allungato” passandolo migliaia di volte attraverso un processo matematico chiamato “PBKDF2“, che complica ulteriormente il tentativo di ricostruire la password. Più spesso viene eseguito il processo, più è difficile recuperare la password.

Aumentando il numero di volte in cui viene eseguita la funzione PBKDF2 si esclude la necessità di dover ridisegnare l’intero sistema. La cancellazione di una password va infine condotta utilizzando solo metodi sicuri, tra cui ad esempio HMAC, CMAC o SHA-3. L’unico obiettivo di tutte queste misure è quello di rendere qualsiasi attacco a una password il più dispendioso possibile per qualsiasi criminale. Se un intruso dovrà fare uno sforzo sproporzionato per compromettere una singola password, nel 99% dei casi si asterrà da tale pratica e ricorrerà ad altri metodi come il phishing.

Quale password devo utilizzare?

Se si è abituati ad utilizzare solo password complesse e non ci si sente a proprio agio con nessuna altra formulazione, non è obbligatorio cambiare radicalmente le proprie abitudini, sarà sufficiente non cambiare la password a intervalli regolari. Per tutti gli altri tutto è possibile. Se lo si desidera, è possibile utilizzare intere frasi, inclusi spazi vuoti e altri caratteri speciali – in altre parole, è possibile utilizzare una frase d’accesso, sufficientemente lunga per dar filo da torcere ad eventuali criminali ma non troppo, per non dimenticarla.

Tenendo quindi per buona la lunghezza minima di 8 caratteri, ci sono infinite possibili variazioni a portata di essere umano.

Per coloro che già si stanno rallegrando e pensano “finalmente, non ci saranno più password incomprensibili, c’è ancora un piccolo intralcio: password come la data del compleanno, “123456”, “abcdef”, “aaaaaaa” o “qwertzuiop”rappresentano ancora una pessima sceltae sono spesso inserite nella blacklist da operatori o amministratori di sistema.

La regola di non usare la stessa password per più scopi (ad esempio e-mail, social media e negozi online) è sempre valida. Per ogni servizio bisognerebbe impiegare una password o frase d’accesso differente.

Se disponibile, sarebbeopportuno attivare un secondo metodo di autenticazione. Per tenere traccia di tutte le password, un gestore di password rimane comunque uno strumento utile.

Quattro suggerimenti per proteggere il proprio account account

Se una piattaforma ha implementato le nuove raccomandazioni, ci sono alcuni semplici suggerimenti che consentono di aumentare la sicurezza dell’account:

- Utilizzare una frase d’accesso sufficientemente lunga ad esempio “1StranoGioco – laMossaVincente è NonGiocare!” – noterete che questa ha una lunghezza di 44 caratteri, contiene caratteri speciali ed è facile da ricordare

- Se disponibile abilitare l’autenticazione a più fattori

- Non riutilizzare mai una frase d’accesso per più account

- Utilizzare un password manager